S&J独自開発 システム中枢をランサムウェアから守る

Active Directory監視サービス

セキュリティ事故対応の経験を基に開発されたActive Directory監視サービスは、

SIEMやEDRでは検知できないランサムウェアの兆候を

迅速に検知し、被害を未然に防ぐことができます。

セキュリティ事故対応の経験を持つS&Jが独自に開発した『AD Agent』で、

サーバー内部情報とActive Directoryのイベントログを繋ぎ合わせた判断ができるため、

より正確な検知が可能です。

SIEMやEDRで検知できない

兆候をAD Agentが検知監視は24時間365日

検知後迅速に対応重要なパッチの

適用チェックも行い実施で

抜け漏れ無し

[ お取引企業様 ]

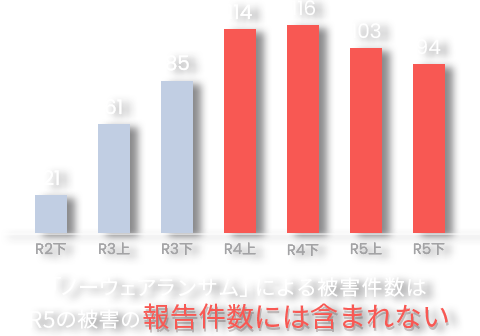

無くならないランサムウェア被害

ランサムウェアは企業に対する大きな脅威として蔓延し、被害件数は高い水準を維持し続けています。

一方で感染経路の傾向に近年大きな変化はなく、VPN機器やリモートデスクトップ等のOSの機能を悪用した侵入からActive Directoryを侵害する攻撃が大半を占めています。

一時期多発したVPN機器からの侵入は対策が進んで若干は減少したものの、RDPからの侵入が増加しています。

ランサムウェア被害による事業活動への影響

-

日本の主要な海運拠点が停止

物理サーバーおよび全仮想サーバーがランサムウエアに感染したことによりシステム障害が発生。2日半に渡って港内すべてのコンテナターミナルが作業停止し物流運営に支障。

-

電子カルテが暗号化されて

2カ月もの間通常の診察ができず外来診療は原則、初診患者の受け入れを止めて予約の再診患者に限定。救急患者の受け入れは中止、急を要するもの以外の手術は延期。小児患者の受け入れも一時中断。

-

日本国内の全工場・ラインの稼働を停止

社員のパスポート情報や競合他社のホワイドボードの写真データなどがランサムウェアのリークサイトで公開されていた。

-

早期復旧が困難と判断して決算報告を延期

データセンターの分散設置と各拠点単位でのシステム障害発生を想定した準備を行っていたが、BCPとして想定されていた事態を大きく上回る状況となり決算報告を延期。

2024年もランサムウェアの被害は収まらず

VPN機器からの侵入は63%を占める

企業・団体等における

ランサムウェア被害の報告件数の推移

感染経路

出典:警視庁「令和5年におけるサイバー空間をめぐる脅威の情勢等について」

https://www.npa.go.jp/publications/statistics/cybersecurity/data/R5/R05_cyber_jousei.pdf

攻撃者はシステムの中枢であるActive Directoryから攻撃

ユーザーや管理者が便利に思うActive Directoryの機能は攻撃者にとっても便利で都合がよい

Active Directoryはユーザーや管理者にとって認証・認可を行う認証基盤として便利なシステムであると同時に、ランサムウェア攻撃者にとっても都合の良いシステムです。一度乗っ取ってしまえばその企業の管理情報、ユーザーのアカウント変更権限などを使用し横断的な攻撃が可能になります。

-

ユーザーID/パスワードの

一元管理

ユーザ一覧から管理者権限を

特定して、管理者権限を奪取 -

ネットワーク上の機器や

ソフトウェアの管理

不正なマシン設定の一括配信

マルウェアの実行指示 -

ユーザー認証と

アクセス制御

管理者権限を用いてファイルサーバー

から大量の情報窃取ができる -

Active Directoryの

操作ログの閲覧・管理

アカウントの悪用履歴などの

記録データを消去

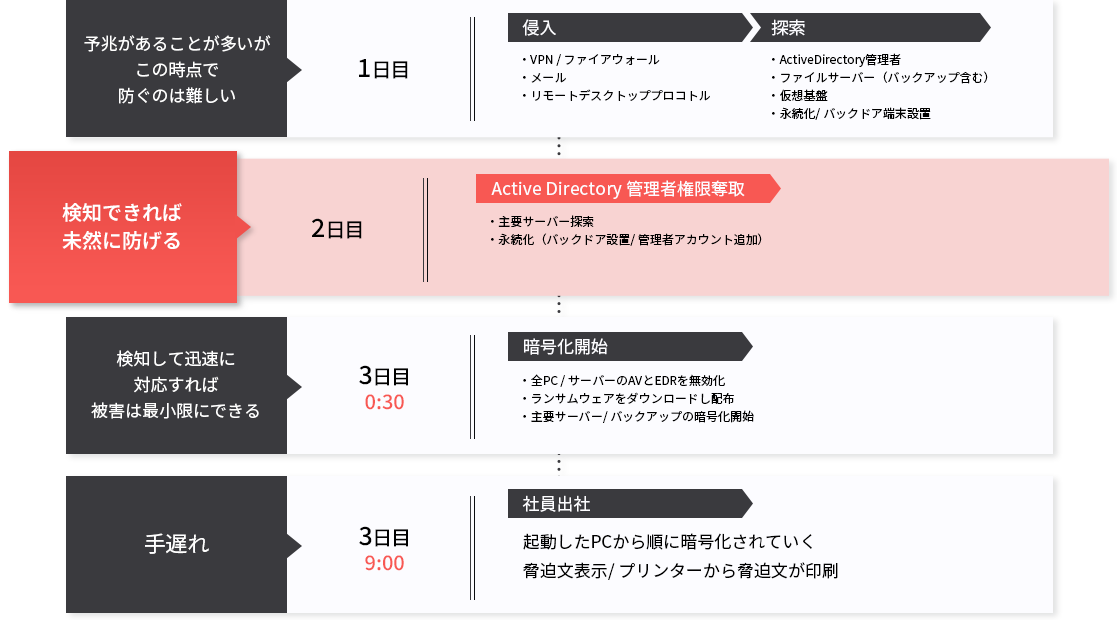

ランサムウェア被害のリスクを減らすには

Active Directoryの監視は必須

S&Jが対応してきた事例のランサムウェアは

CSIRTが対応できない時間を狙い、すべて夜に発動

S&Jが対応した事例ではランサムウェアはすべて夜に発動されています。これはCSIRTが対応できない時間を狙い、意図的に夜間に暗号化を開始しているためです。そのため、手遅れにならないためには夜中に対処、あるいは一次対処することが必要です。

Active Directoryへの攻撃を検知し、

その場で対応できる体制を構築することこそが重要

最近では、サーバーにEDRを導入していても被害が発生するケースが増えており、これはランサムウェアによる暗号化が攻撃の最終段階であり、その前にEDRやAVが無効化されるためですが、本サービスはこのような脅威も早期に検知します。

Active Directory監視サービス

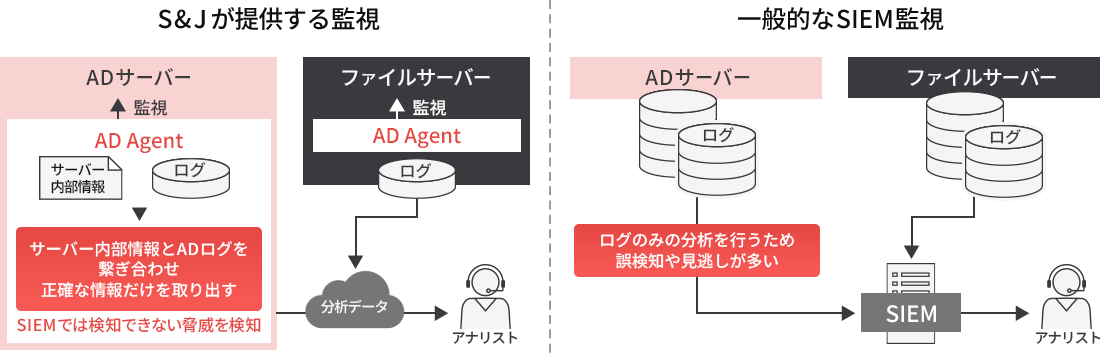

「Active Directory監視サービス」は、弊社独自開発の「AD Agent」を利用し、ADサーバーやファイルサーバーを対象に早期に脅威を検知するサービスです。通常のSIEM(セキュリティ情報およびイベント管理)やEDR(エンドポイント検知および対応)ではカバーしきれない脅威も検知できるため、より包括的なセキュリティ対策を実現します。

導入メリット

SIEM監視では検知が困難な脅威を

検知できるため

兆候をより早く掴むことができる

検知後の対処をセキュリティ専門家が

迅速に実施するため被害を未然に防げる

重要なパッチの適用チェックも行うため

抜け漏れがない

24時間365日体制で監視するから

夜間担当者不在でも安心

Active Directory監視サービス概略

Active Directory監視サービスでは、独自開発製品の「AD Agent」をサーバーにインストールすることにより、サーバー内部情報とActive Directory(以下AD)のイベントログを繋ぎ合わせ正確な情報だけを取り出すため、SIEM監視よりデータも軽くより正確な兆候をより早く掴むことができます。

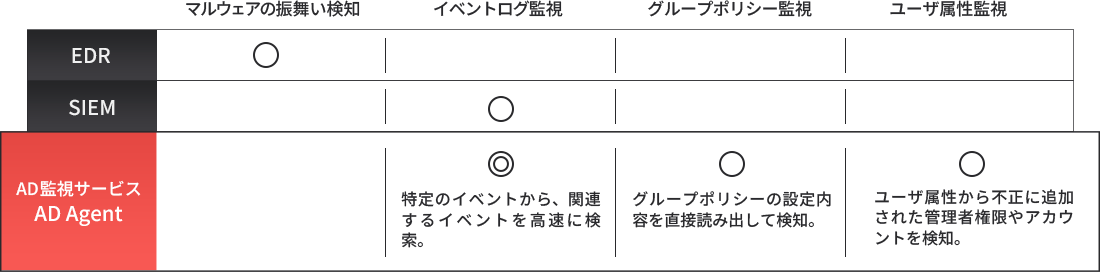

機能比較

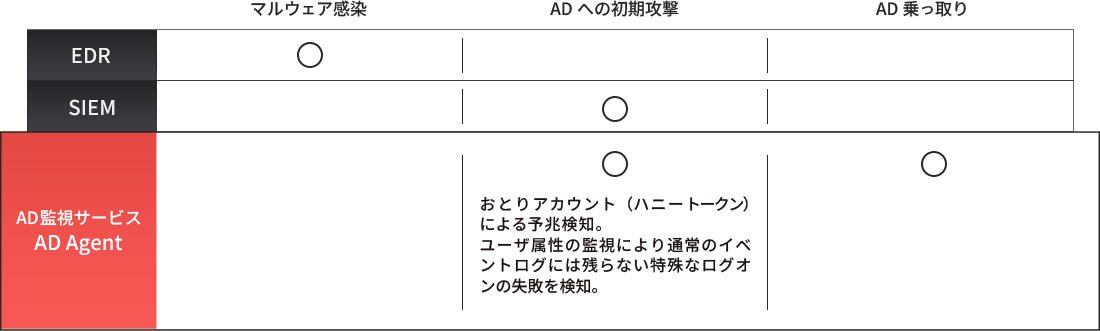

侵入段階による比較

Active Directory監視サービスについてもっと詳しく

当社のActive Directory監視は、膨大なActive Directoryのイベントログを使って監視する一般的なSIEM監視に比べて安価で、かつ正確に兆候を掴むことができます。セキュリティ対策の見直しを考えている方、今後キュリティ対策を立てたい方もお気軽にお問い合わせください。

また、現在の脅威動向を考慮したセキュリティ全般についてのご相談・対応も受け付けています。